21 vulnerabilidades recién descubiertas afecta a los routers Sierra OT/IoT, poniendo en peligro infraestructuras críticas con ejecución remota de código, acceso no autorizado, scripting entre sitios, bypass de autenticación y ataques de denegación de servicio.

Las vulnerabilidades, identificadas por Forescout Vedere Labs, afectan a los routers celulares Sierra Wireless AirLink y a componentes de código abierto como TinyXML y OpenNDS (Servicio de Demarcación de Red Abierta).

Los routers AirLink son altamente valorados en el ámbito de aplicaciones industriales y críticas para la misión debido a su conectividad de alto rendimiento 3G/4G/5G y WiFi, así como a su conectividad de múltiples redes.

Diversos modelos se utilizan en escenarios complejos, como WiFi para pasajeros en sistemas de tránsito, conectividad de vehículos para servicios de emergencia, conectividad gigabit de largo alcance para operaciones en campo y diversas tareas intensivas en rendimiento.

Forescout indica que los routers Sierra se encuentran en sistemas gubernamentales, servicios de emergencia, energía, transporte, instalaciones de agua y saneamiento, unidades de fabricación y organizaciones de atención médica.

Vulnerabilidades e impacto

Los investigadores de Forescout descubrieron 21 nuevas vulnerabilidades en los routers celulares Sierra AirLink y en los componentes TinyXML y OpenNDS, que también forman parte de otros productos.

Solo uno de los problemas de seguridad ha sido calificado como crítico, ocho de ellos recibieron una puntuación de severidad alta y una docena presenta un riesgo medio.

Las vulnerabilidades más destacadas se resumen a continuación:

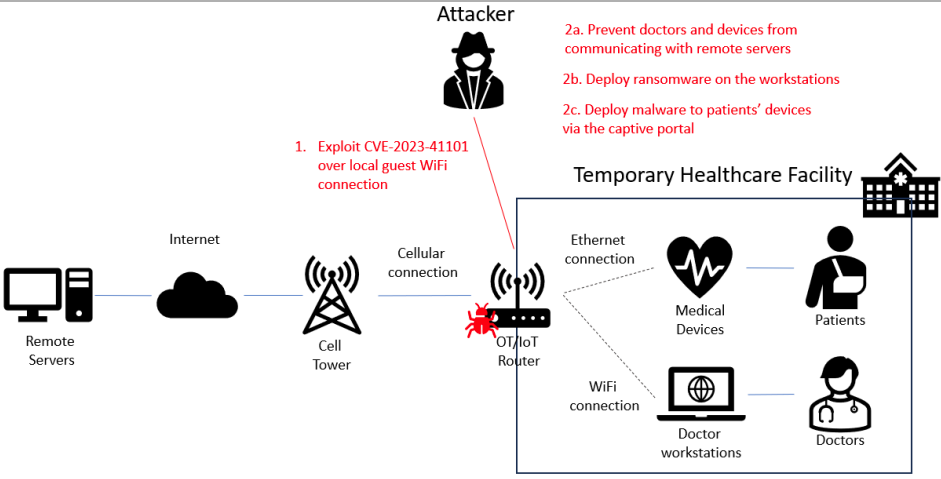

- CVE-2023-41101 (Ejecución remota de código en OpenNDS – puntuación de severidad crítica de 9.6)

- CVE-2023-38316 (Ejecución remota de código en OpenNDS – puntuación de severidad alta de 8.8)

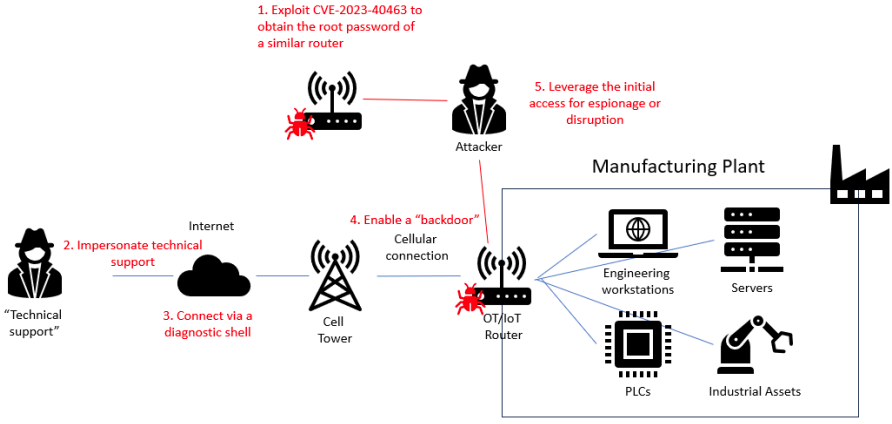

- CVE-2023-40463 (Acceso no autorizado en ALEOS – puntuación de severidad alta de 8.1)

- CVE-2023-40464 (Acceso no autorizado en ALEOS – puntuación de severidad alta de 8.1)

- CVE-2023-40461 (Scripting entre sitios en ACEmanager – puntuación de severidad alta de 8.1)

- CVE-2023-40458 (Denegación de servicio en ACEmanager – puntuación de severidad alta de 7.5)

- CVE-2023-40459 (Denegación de servicio en ACEmanager – puntuación de severidad alta de 7.5)

- CVE-2023-40462 (Denegación de servicio en ACEmanager relacionado con TinyXML – puntuación de severidad alta de 7.5)

- CVE-2023-40460 (Scripting entre sitios en ACEmanager – puntuación de severidad alta de 7.1)

Al menos cinco de las vulnerabilidades mencionadas, los atacantes no necesitan autenticación para explotarlas. Para varias otras que afectan a OpenNDS, es probable que la autenticación no sea necesaria, ya que los escenarios comunes de ataque involucran a clientes que intentan conectarse a una red o servicio.

Según los investigadores, un atacante podría aprovechar algunas de las vulnerabilidades para tomar el control total de un router OT/IoT en una infraestructura crítica. La comprometida podría llevar a la interrupción de la red, permitir el espionaje o moverse lateralmente hacia activos más importantes, así como desplegar malware.

Además de los ciberdelincuentes, estas vulnerabilidades también pueden ser utilizadas por botnets para la propagación automática, command-and-control a servidores y la realización de ataques DoS», explican los investigadores.

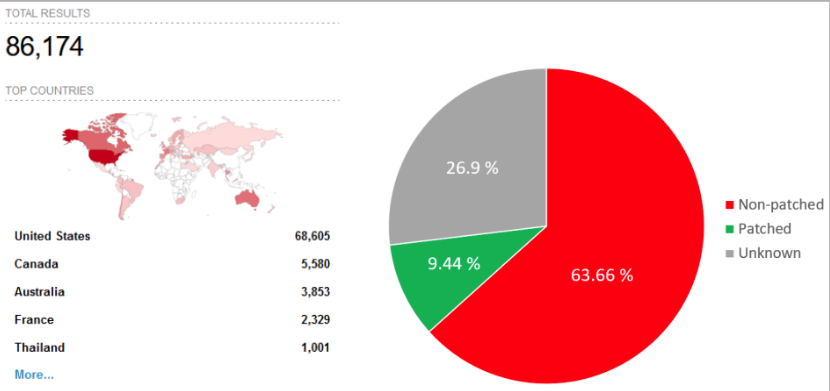

Después de ejecutar un escaneo en el motor de búsqueda Shodan para dispositivos conectados a Internet, los investigadores de Forescout encontraron más de 86,000 routers AirLink expuestos en línea en organizaciones críticas involucradas en distribución de energía, seguimiento de vehículos, gestión de residuos y servicios nacionales de salud.

Aproximadamente el 80% de los sistemas expuestos están en los Estados Unidos, seguido por Canadá, Australia, Francia y Tailandia.

De estos, menos de 8,600 han aplicado parches a las vulnerabilidades reveladas en 2019, y más de 22,000 están expuestos a ataques de intermediarios debido al uso de un certificado SSL predeterminado.

Remediación

Las recomendaciones para los administradores es actualizar a la versión 4.17.0 de ALEOS (Sistema Operativo Integrado AirLink), que aborda todas las fallas, o al menos ALEOS 4.9.9, que contiene todas las correcciones excepto aquellas que afectan a los portales cautivos OpenNDS que establecen una barrera entre Internet público y una red local.

El proyecto OpenNDS también ha lanzado actualizaciones de seguridad para las vulnerabilidades que afectan al proyecto de código abierto, con la versión 10.1.3.

Cabe destacar que TinyXML es ahora abandonware, por lo que no habrá correcciones para la vulnerabilidad CVE-2023-40462 que afecta al proyecto.

Forescout también recomienda tomar las siguientes acciones adicionales para una protección mejorada:

- Cambiar los certificados SSL predeterminados en los routers Sierra Wireless y dispositivos similares.

- Deshabilitar o restringir servicios no esenciales como portales cautivos, Telnet y SSH.

- Implementar un firewall de aplicaciones web para proteger los routers OT/IoT de vulnerabilidades web.

- Instalar un IDS (Sistema de Detección de Intrusiones) consciente de OT/IoT para monitorear el tráfico de red externo e interno en busca de violaciones de seguridad.

Forescout ha publicado un informe técnico que explica las vulnerabilidades y las condiciones que permiten explotarlas.

Según la compañía, los actores de amenazas están dirigirse cada vez más a routers y entornos de infraestructura de red, lanzando ataques con malware personalizado que utiliza los dispositivos para la persistencia y propósitos de espionaje.

Para los ciberdelincuentes, los routers suelen ser un medio para hacer tráfico malicioso o aumentar el tamaño de su botnet.