FireEye, una de las mayores compañías de ciberseguridad de Estados Unidos, comunicó el martes 8 de Diciembre de 2020 que sus sistemas fueron hackeados.

Posiblemente por algún gobierno, lo que provocó el robo de un arsenal de herramientas internas de hacking típicamente reservadas para probar en privado las defensas cibernéticas de sus propios clientes.

El hackeo de FireEye, una empresa con una variedad de contratos comerciales en el ámbito de la seguridad nacional, tanto en los Estados Unidos como en sus aliados, se encuentra entre las brechas más importantes de los últimos tiempos.

El hackeo de FireEye fue revelado en un blog publicado por el CEO de FireEye Kevin Mandia.

La publicación afirmaba que las «herramientas del equipo rojo» fueron robadas como parte de una operación de hacking altamente sofisticada, probablemente del «estado nacional». No queda claro exactamente cuándo se produjo el ataque Inicial.

Más allá del robo de herramientas, los hackers también parecían estar interesados en un subconjunto de clientes de FireEye: las agencias gubernamentales.

«Esperamos que al compartir los detalles de nuestra investigación, toda la comunidad esté mejor preparada para luchar y derrotar los ciberataques», comentó Mandia.

La propia empresa se ha asociado en las últimas semanas con diferentes fabricantes de software para intercambiar medidas defensivas.

Por el momento no hay pruebas de que se hayan utilizado las herramientas de hacking de FireEye o de que se hayan filtrado los datos de los clientes. Pero la investigación, que incluye a ayuda del FBI y de Microsoft Corp, está todavía en fase inicial.

«Este incidente demuestra por qué la industria de la seguridad debe trabajar conjuntamente para defenderse y responder a las amenazas planteadas por adversarios bien financiados utilizando técnicas de ataque novedosas y sofisticadas», dijo un portavoz de Microsoft.

Las herramientas de hacking robadas tienen por objetivo una gran cantidad de vulnerabilidades en los productos de software más populares. Aún no está claro exactamente qué sistemas pueden verse afectados.

Mandia anotó que ninguna de las herramientas del «equipo rojo explotaba las llamadas «vulnerabilidades Zero day», lo que significa que las vulnerabilidades relevantes ya deberían ser públicas.

Los expertos afirman que puede ser difícil medir el impacto de una fuga de una herramienta de hacking que se centra en vulnerabilidades de software conocidas.

Cuando una empresa privada se da cuenta de una vulnerabilidad en su producto de software, a menudo intenta ofrecer un «parche» o actualización que anula el problema. Sin embargo, los usuarios no siempre obtienen estos parches inmediatamente, quedando expuestos durante meses o semanas.

«No estamos seguros de si los atacantes tienen la intención de utilizar las herramientas del Equipo Rojo o de revelarlas públicamente», escribió Mandia.

11/12/2020 Actualización vía Hispasec:

El 8 de Diciembre, cerrada la bolsa, Kevin Mandia (CEO de FireEye) compartía a través de la web de la compañía californiana las acciones que se están tomando como respuesta ante la intrusión que ha permitido el robo de herramientas de Red Team empleadas por FireEye. Entre las acciones que se están llevando a cabo destacan:

- Preparación de contramedidas para detectar o bloquear el uso de las herramientas de red team accedidas por los atacantes.

- Implementación de contramedidas en los productos de seguridad.

- Implementación de contramedidas con el resto de la comunidad de seguridad.

- Publicación de las contramedidas a través de un post que están manteniendo.

En concreto, cabe destacar el repositorio público en GitHub con reglas Snort, Yara, ClamAV y HXIOC compartidas con la comunidad. Todo un ejemplo de gestión de este tipo de incidente, en el que la empresa de seguridad ha demostrado ser consciente del riesgo que la filtración de este tipo de herramientas entraña.

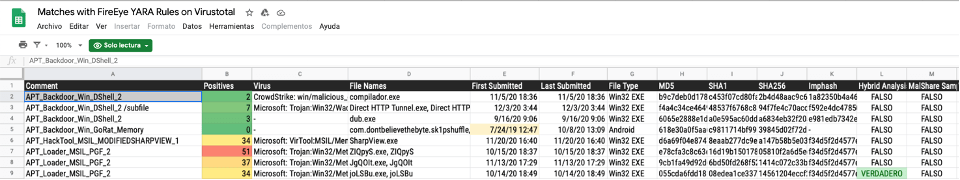

Resultados de retrohunt de VirusTotal para las reglas Yara publicadas por FireEye (documento público).

Las herramientas de red team están diseñadas para conseguir acceso a objetivos dentro de una organización. Los equipos de seguridad usan sus propios arsenales para ponerse en la piel del atacante y posteriormente elaborar los informes que permiten mejorar la respuesta mediante los planes de seguridad. El objetivo final de este procedimiento es proteger a sus clientes, otras empresas. En este caso es la armería de FireEye la afectada, tras un ataque dirigido, pero no es el único caso ni será el último.

Entre las herramientas accedidas se encuentran desde scripts usados para la automatización del reconocimiento a frameworks completos similares a tecnologías como CobalStrike y Metasploit. No obstante, conforme a las declaraciones de FireEye, no hay exploits zero-day involucrados, y todas las herramientas emplean métodos que actualmente son conocidos por los profesionales de ciberseguridad.