La empresa líder en ciberseguridad CrowdStrike fue alertada por Microsoft de que los atacantes habían intentado acceder a los correos electrónicos de la empresa a través de credenciales Microsoft Azure afectadas.

A principios de mes se descubrió que la empresa de software SolarWinds sufrió un ciberataque en el que los responsables de las amenazas modificaron su software para instalar puertas traseras en los sistemas de los clientes a través de un ataque a la cadena de suministro (suppy chain).

Debido a este ataque, los clientes de SolarWinds han estado tratando de analizar sus sistemas para ver si fueron comprometidos en el ataque.

Después de realizar un análisis de sus entornos de producción e internos, CrowdStrike declaró el jueves que no habían encontrado ningún indicio de que la brecha de SolarWinds los hubiera perjudicado.

Los hackers comprometieron las cuentas de los resellers de Microsoft

Durante su investigación, Microsoft informó a CrowdStrike el 15 de diciembre que una cuenta comprometida de un reseller de Microsoft Azure fue utilizada para intentar leer los correos electrónicos de CrowdStrike.

«Específicamente, identificaron que la cuenta de un reseller de Microsoft Azure utilizada para administrar las licencias de Microsoft Office de CrowdStrike fue observada haciendo llamadas anormales a las APIs de la nube de Microsoft durante un período de 17 horas hace algunos meses. Hubo un intento de leer los correos electrónicos, los cuales fracasaron según lo notificado por Microsoft. Como parte de nuestra arquitectura de TI segura, CrowdStrike no utiliza el correo electrónico de Office 365», reveló el director técnico de CrowdStrike, Michael Sentonas.

Una fuente cercana a la investigación dijo a Reuters que la cuenta de reseller comprometida había intentado habilitar los privilegios de ‘lectura’ de Office 365 para acceder al correo electrónico de CrowdStrike. Como CrowdStrike no utiliza Office 365, el ataque falló.

Jeff Jones Director Senior de Microsoft, declaró a Reuters que este ataque fue realizado por los hackers que robaron las credenciales de la cuenta del reseller de Microsoft y no por vulnerabilidades en sus productos o servicios cloud.

«Nuestra investigación de los ataques recientes han encontrado algunos hechos que involucran el mal uso de las credenciales para obtener acceso, que pueden presentarse de varias formas», dijo Jones a Reuters. «No hemos identificado ninguna vulnerabilidad o riesgo en los productos o servicios cloud de Microsoft».

En dos artículos publicados este mes, Microsoft reveló cómo las credenciales robadas y los tokens de acceso están siendo utilizados para atacar a los clientes de Azure. Se recomienda encarecidamente a los administradores de Azure que revisen estos artículos para aprender más sobre estos ataques y descubrir comportamientos anómalos en sus usuarios.

CrowdStrike ha afirmado que no conocen ninguna atribución o conexión entre su intento de pirateo y los atacantes que están detrás del ataque a SolarWinds.

CrowdSrike lanza una herramienta para analizar los tenants de Azure

Después de conocer este intento de ataque, CrowdStrike analizó su entorno Azure y descubrió que no estaba comprometida. Sin embargo, durante este análisis, encontraron que era un problema utilizar las herramientas administrativas de Azure para enumerar los privilegios asignados a terceros resellers y socios en su tenant de Azure.

«Particularmente nos pareció difícil que muchos de los pasos necesarios para investigar no estuvieran documentados, que no se pudiera auditar a través de la API y que se exigieran derechos de administración global para ver información importante, lo cual nos pareció exagerado. La información clave debería ser fácilmente accesible», continuó Sentonas.

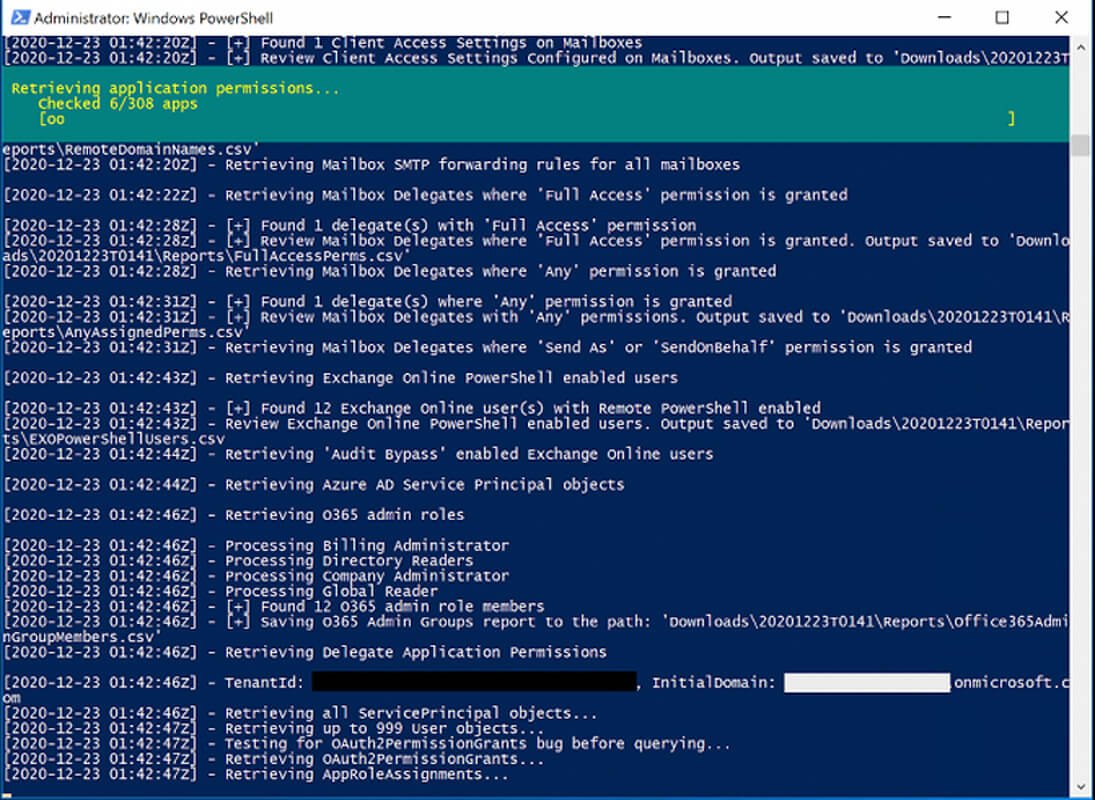

Para ayudar a los administradores a analizar su entorno Microsoft Azure y ver qué privilegios se asignan a los resellers y colaboradores de terceros, CrowdStrike ha lanzado una herramienta gratuita CrowdStrike Reporting Tool for Azure (CRT).

Esta herramienta analizará un entorno Azure y creará un informe con la siguiente lista:

Exchange Online (O365):

- Federation Configuration

- Federation Trust

- Client Access Settings Configured on Mailboxes

- Mail Forwarding Rules for Remote Domains

- Mailbox SMTP Forwarding Rules

- Delegates with ‘Full Access’ Permission Granted

- Delegates with Any Permissions Granted

- Delegates with ‘Send As’ or ‘SendOnBehalf’ Permissions

- Exchange Online PowerShell Enabled Users

- Users with ‘Audit Bypass’ Enabled

- Mailboxes Hidden from the Global Address List (GAL)

Azure AD:

- Service Principal Objects with KeyCredentials

- O365 Admin Groups Report

- Delegated Permissions & Application Permissions

CrowdStrike ha elaborado instrucciones completas sobre cómo descargar y utilizar esta herramienta en su página GitHub.

Editado: Información adicional en el blog de Crowdstrike.