El dominio perl.com fue robado y ahora apunta a una IP asociada a campañas de malware.

Perl.com es un sitio propiedad de Tom Christiansen y se utiliza desde 1997 para publicar noticias y artículos sobre el lenguaje de programación Perl.

El 27 de enero, el autor de programación Perl y editor de Perl.com, Brian D. Foy, tuiteó que el dominio perl.com había sido registrado repentinamente a nombre de otra persona.

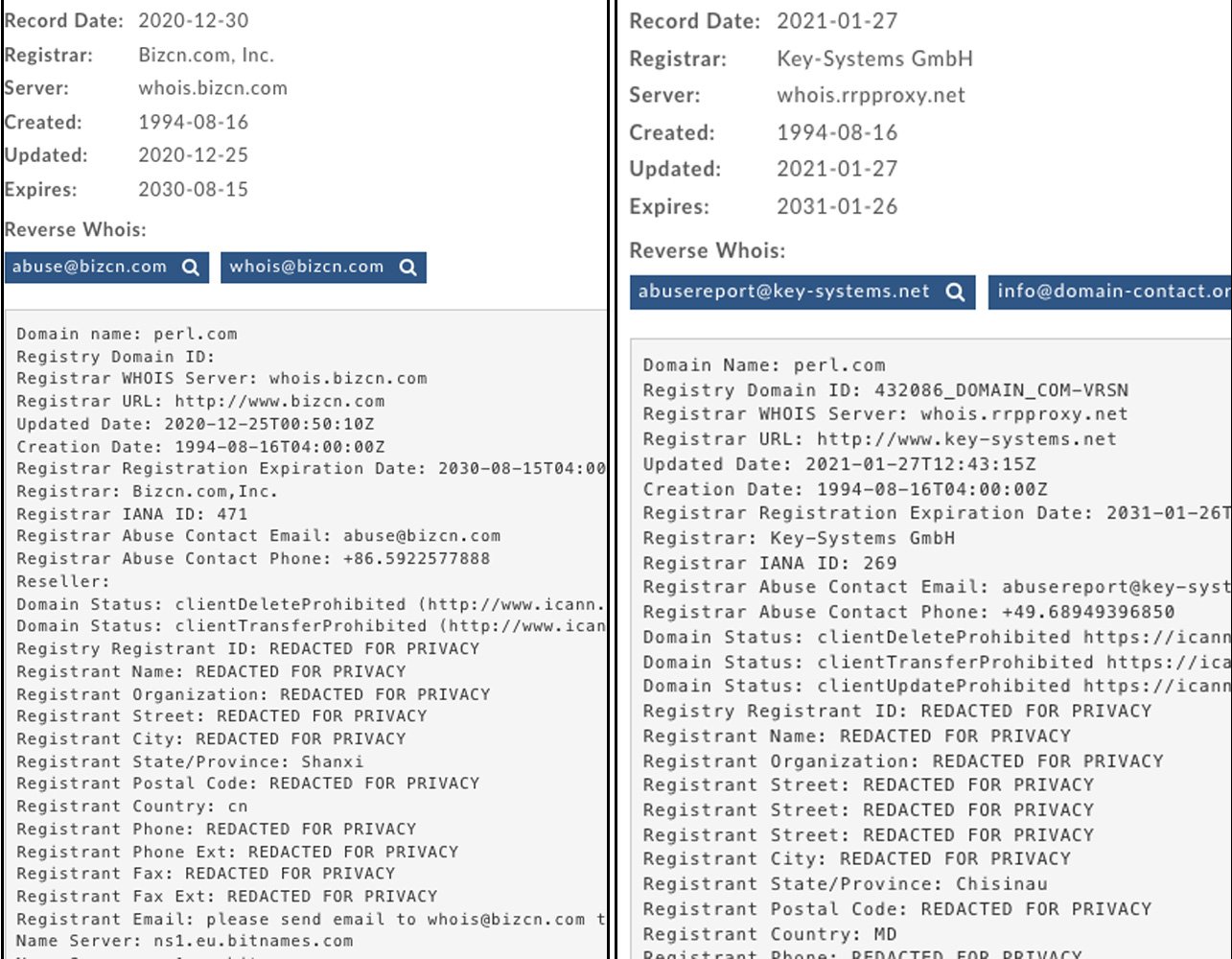

El abogado de propiedad intelectual John Berryhill respondió más tarde al tuit que el dominio fue robado en septiembre de 2020 mientras estaba en Network Solutions, transferido a un registrador en China el día de Navidad, y finalmente trasladado al registrador Key-Systems el 27 de enero de 2020.

No fue hasta la última transferencia que las direcciones IP asignadas al dominio se cambiaron de 151.101.2.132 a la dirección IP de Google Cloud 35.186.238.101.

Al visitar el sitio, los usuarios son recibidos con una página en blanco. El HTML de la página contiene scripts del dominio de GoDaddy, a pesar de que está registrado con el registrador Key-Systems.

El día 28, Brian D. Foy tuiteó que han instalado perl.com temporalmente en http://perldotcom.perl.org para los usuarios que deseen acceder al sitio hasta que se recupere el dominio.

https://twitter.com/briandfoy_perl/status/1354927253235363846

Hasta que se resuelva el secuestro del dominio, perl.org recomienda a los usuarios que no utilicen perl.com como réplica de CPAN y que lo actualicen utilizando el siguiente comando:

# perl -MCPAN -eshell

cpan shell -- CPAN exploration and modules installation (v2.20)

Enter 'h' for help.

cpan[1]> o conf urllist http://www.cpan.org/

Please use 'o conf commit' to make the config permanent!

cpan[2]> o conf commit

commit: wrote '/root/.cpan/CPAN/MyConfig.pm'

D. Foy duda que la cuenta del propietario del dominio haya sido hackeada y que actualmente están trabajando con Network Solutions y Key-Systems para resolver el problema.

«Sé por comunicación directa con Network Solutions y Key Systems que están trabajando en esto y que el dominio perl.com está bloqueado. Tom Christiansen, el propietario legítimo, está llevando a cabo el proceso de recuperación con esos registradores»

Ambos registradores, junto con algunos otros, se pusieron en contacto conmigo personalmente para ofrecerme ayuda y orientación. Confiamos en poder recuperar el dominio, pero no tengo un calendario para ello.

La dirección IP en la que se aloja ahora perl.com tiene un largo historial de uso en antiguas campañas de malware y otras más actuales.

En 2019, la dirección IP 35.186.238.101 estaba vinculada a un dominio que distribuía un ejecutable de malware [VirusTotal] para el ya desaparecido ransomware Locky.

Más recientemente, un malware [VirusTotal] que parece ser un cliqueador de anuncios está utilizando los siguientes dominios como servidores de comando y control (C2).

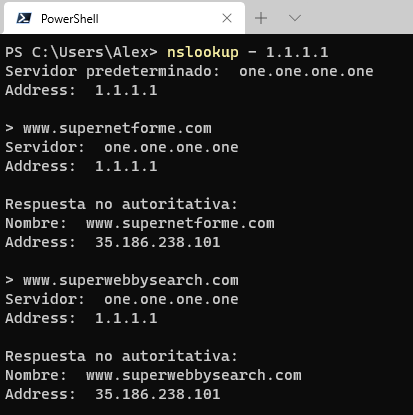

www.supernetforme.com

www.superwebbysearch.comEstos nombres de dominio se resuelven a 35.186.238.101, como se muestra a continuación.

Cuando el malware intenta conectarse a las URL de estos dominios, ejecutan los mismos scripts de dominios aparcados que se utilizan actualmente al visitar perl.com.

Estas respuestas HTML, en lugar de instrucciones de un C2, pueden indicar que la dirección IP está bajo el control de un actor de amenaza diferente.

Por el momento, se aconseja no visitar perl.com hasta que el dominio vuelva a estar en manos de The Perl Foundation, ya que los atacantes podrían cambiarlo muy fácilmente a un sitio con fines más maliciosos.