La Operación Abyss Locker representa la última iniciativa en desarrollar un encriptador para Linux dirigido a la plataforma de máquinas virtuales ESXi de VMware en el contexto de ataques corporativos.

Conforme las empresas evolucionan de servidores individuales a máquinas virtuales para optimizar la gestión de recursos, el rendimiento y la recuperación tras desastres, las organizaciones de ransomware están diseñando encriptadores específicos para estas plataformas.

Considerando que VMware ESXi se cuenta entre las plataformas de máquinas virtuales más utilizadas, prácticamente todas las organizaciones de ransomware han comenzado a lanzar encriptadores para Linux con el objetivo de cifrar todos los servidores virtuales en un único dispositivo.

Otras operaciones de ransomware que utilizan encriptadores de ransomware para Linux, con la mayoría enfocados en VMware ESXi, incluyen Akira, Royal, Black Basta, LockBit, BlackMatter, AvosLocker, REvil, HelloKitty, RansomEXX y Hive.

Los ciberdelincuentes afirman haber robado datos en rangos que oscilan entre 35 GB de una empresa hasta llegar a los 700 GB en otra.

Objetivo: servidores VMware ESXi

Esta semana, el investigador de seguridad MalwareHunterTeam encontró un encriptador ELF para Linux correspondiente a la operación Abyss Locker y lo compartió con BleepingComputer para su análisis.

Después de examinar las cadenas en el ejecutable, está claro que el encriptador se dirige específicamente a los servidores VMware ESXi.

Como se puede observar en los comandos a continuación, el encriptador utiliza la herramienta de gestión de VMware ESXi de línea de comandos ‘esxcli’ para primero listar todas las máquinas virtuales disponibles y luego finalizarlas.

esxcli vm process list

esxcli vm process kill -t=soft -w=%d

esxcli vm process kill -t=hard -w=%d

esxcli vm process kill -t=force -w=%dAl apagar las máquinas virtuales, Abyss Locker utilizará el comando ‘vm process kill’ junto con una de las opciones: soft, hard o forced.

La opción soft realiza un apagado suave, la opción hard termina una VM de inmediato, y forced se utiliza como último recurso.

El encriptador finaliza todas las máquinas virtuales para permitir que los discos virtuales asociados, instantáneas y metadatos se cifren correctamente al encriptar todos los archivos con las siguientes extensiones: .vmdk (discos virtuales), .vmsd (metadatos) y .vmsn (instantáneas).

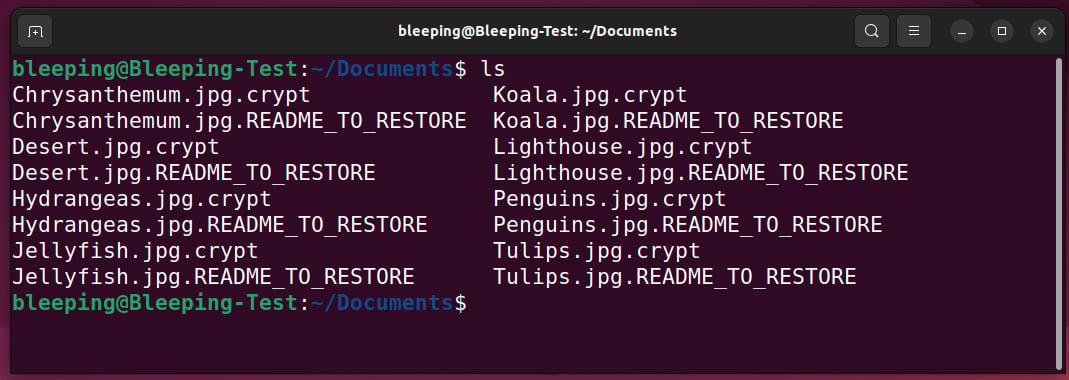

Además de dirigirse a las máquinas virtuales, el ransomware también cifrará todos los demás archivos en el dispositivo y agregará la extensión .crypt a sus nombres de archivo, como se muestra a continuación.

Para cada archivo, el encriptador también creará un archivo con una extensión .README_TO_RESTORE, que actúa como la nota de rescate.

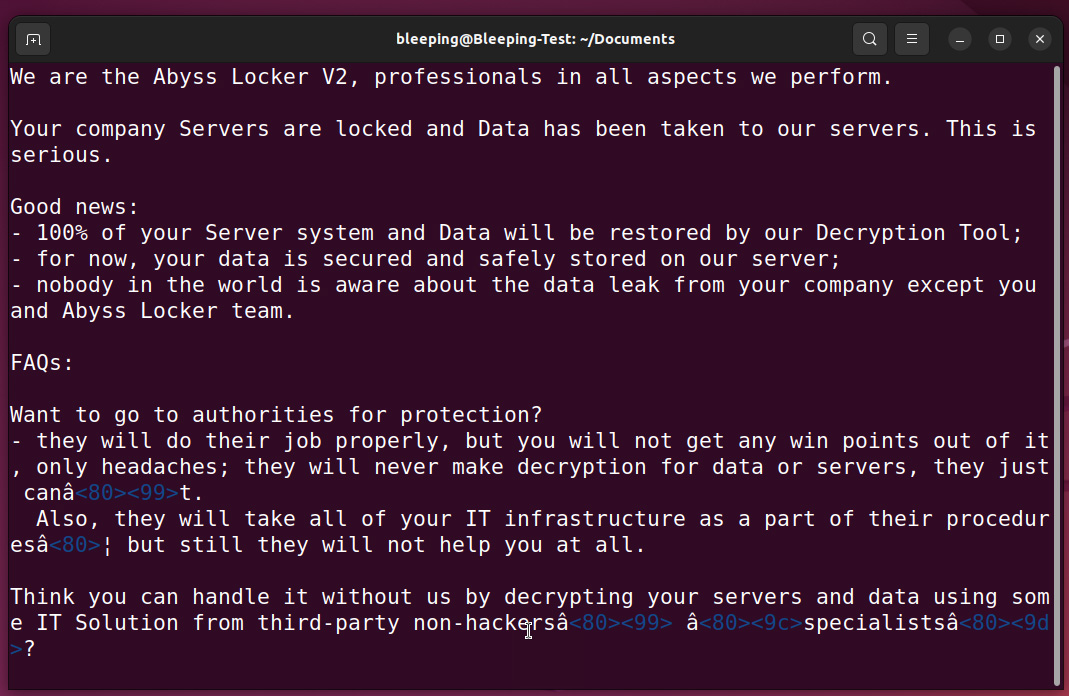

Esta nota de rescate contiene información sobre lo que sucedió con los archivos y un enlace único al sitio de negociación Tor del actor de amenaza. Este sitio es básico, solo tiene un panel de chat que se puede utilizar para negociar con la banda de ransomware.

El experto en ransomware Michael Gillespie señaló que el encriptador de Linux de Abyss Locker se basa en Hello Kitty, pero utiliza el cifrado ChaCha en su lugar.

Sin embargo, no se sabe si se trata de un cambio de marca de la operación HelloKitty o si otra operación de ransomware obtuvo acceso al código fuente del encriptador, como vimos con Vice Society.

Desafortunadamente, históricamente HelloKitty ha sido un ransomware seguro, impidiendo la recuperación de archivos de forma gratuita.